Om ervoor te zorgen dat aan alle factoren wordt gedacht tijdens een risicoanalyse, zijn er dreigingsmodellen ontwikkeld. Denk bijvoorbeeld aan RAVIB, OWASP en MAPGOOD. Maar welk dreigingsmodel wordt gebruikt voor uw specifieke scope?

Aan de hand van dreigingsmodellen identificeert u eenvoudig potentiële risico’s en dreigingen en vermindert de kans om belangrijke factoren over het hoofd te zien. In dit blogartikel duiken we dieper in op verschillende dreigingsmodellen die we hanteren in Base27 en tonen we aan voor welke scope u ze het beste kunt gebruiken.

De verschillende dreigingsmodellen op een rij:

MAPGOOD

Allereerst starten we met het toelichten van een risicoanalyse aan de hand van de MAPGOOD-methode. MAPGOOD is een acroniem en staat voor Mens, Apparatuur, Programmatuur, Gegevens, Organisatie, Omgeving en Diensten. Deze verschillende aspecten kunt u met dit model eenvoudig beoordelen.

Het dreigingsmodel MAPGOOD legt de focus op de beschikbaarheid, waarde en vertrouwelijkheid van informatiebronnen, werkkracht en organisatorische aspecten.

- Mens - Het menselijke aspect wordt geëvalueerd op menselijke fouten. Denk hierbij aan het onopzettelijk foutief handelen door een te complex foutgevoelige bediening, opzettelijk foutief handelen (fraude/diefstal) en het wegvallen van mensen door vakantie, ontslag of bijvoorbeeld ziekten.

- Apparatuur - Apparatuur wordt beoordeeld op basis van falen door (menselijke) installatiefouten, acute technische falen door veroudering of slijtage en bijvoorbeeld technische falen door externe invloeden zoals stroomuitval.

- Programmatuur - Bij programmatuur wordt het programmeren geëvalueerd op basis van organisatorische fouten (zoals geen concrete afspraken met een leverancier), technische mankementen en (on)opzettelijk menselijk handelen.

- Gegevens - Bij gegevens worden veel van de genoemde factoren opnieuw beoordeeld, maar vanuit een andere invalshoek. Hier ligt de focus op het beheren van de gegevensbronnen en de kwaliteit van de beveiliging hiervan.

- Organisatie - De organisatie wordt geanalyseerd op interne factoren zoals de kwaliteit van projectmanagement, beheerorganisatie en het management.

- Omgeving - De omgeving wordt beoordeeld op externe factoren, zoals buitengebeuren (natuurgeweld, oorlogen, stakingen, blokkeringen, etc.), huisvesting van het bedrijf en nutsvoorzieningen.

- Diensten - Diensten worden geëvalueerd van diensten die niet worden nagekomen conform de afspraak, diensten die definitief niet meer geleverd worden tot diensten van dienstverleners die tijdelijk niet beschikbaar zijn.

Met het uitvoeren van een risicoanalyse aan de hand van de MAPGOOD-methode wint u snel inzicht in de informatiebeveiliging binnen uw organisatie. Dit dreigingsmodel is zeer populair onder auditors, door de verschillende invalshoeken waarmee gekeken wordt.

Gebruiken bij de volgende scope:- Informatiestromen

- Interne processen

RAVIB ©

Het dreigingsmodel RAVIB ©, of in internationale termen RAFIS, is ontwikkeld door Hugo Leisink, een expert in informatiebeveiliging. Het dreigingsmodel biedt ondersteuning bij het organiseren van informatiebeveiliging en kan gebruikt worden voor normen, zoals de ISO/IEC 27001, BIO of NEN:7510.

Om het RAVIB dreigingsmodel goed te gebruiken, wordt geadviseerd om te starten met het uitvoeren van een business impact analyse, waarbij de belangrijke informatiesystemen in kaart worden gebracht. Hierbij moet bepaald worden hoe belangrijk een systeem is voor de organisatie en wat de eisen zijn ten opzichte van de beschikbaarheid, integriteit en vertrouwelijkheid.

Hierna wordt geadviseerd om factoren te identificeren welke mogelijk een inbreuk maken op de informatieveiligheid. Vervolgens kunt u deze verschillende uitkomsten vergelijken aan de hand van het dreigingsmodel.

Het RAVIB-model is oorspronkelijk ontwikkeld in een Excel-document. Een efficiëntere manier om dit model toe te passen in uw informatiebeveiliging strategie kan door middel van een ISMS-tool, zoals Base27. Een ISMS-tool kan de uitkomsten van de risicoanalyse namenlijk automatisch verwerken ten aanzien van verantwoordelijkheid en toekomstige audits.

- Incidentafhandeling - Met deze methode worden incidenten goed onder de loep genomen. Zo worden terugkerende incidenten onderzocht, de gevolgen van incidenten geanalyseerd en de manier hoe de aanpak van incidenten wordt benaderd.

- Ongeautoriseerde toegang - Zo wordt er ook goed gekeken naar de toegang tot apparaten op basis van wachtwoordgebruik, afluisterapparatuur, potentiële kwetsbaarheden in applicaties of netwerken. Maar ook het in kaart brengen van potentiële lekken bij werkplekken.

- Fysieke beveiliging - Bij fysieke beveiliging wordt er goed gekeken naar hoe informatie wordt opgeslagen. Hier wordt de nadruk gelegd op welke informatie verloren gaat bij incidenten, zoals overstromingen, ongelukken, brand of dergelijk. Hiernaast wordt er ook gekeken naar de manier hoe er met incidenten omgegaan wordt.

- Verantwoordelijkheden - Bij verantwoordelijkheden wordt er onderzocht hoe medewerkers omgaan met informatie. Bespreken ze gevoelige informatie openbaar? Pakken de juiste mensen de verantwoordelijkheid op betreft het omgaan met informatie? Daarnaast wordt er ook gekeken hoe er binnen projecten wordt omgegaan met informatie en beveiliging.

- Wet- en regelgeving - De RAVIB-methode analyseert de organisatie ook op de rechtspositie die gehanteerd moet worden op basis van verschillende scenarios. Hiermee wordt gekeken naar het leveren van bewijs, verantwoordelijkheden, maar ook hoe er volgens de richtlijnen omgegaan moet worden met informatie. Hiermee verzekert u dat uw organisatie aan alle zijdes is ingedekt voor de informatiebeveiliging.

- Betrouwbaarheid van systemen - De betrouwbaarheid van systemen wordt beoordeeld op fouten in hardware, software of tijdens het configureren. Maar ook bij wijzigingen in systemen, systemen die niet in eigen beheer zijn of systemen die besmet raken met malware.

- Bedrijfscontinuïteit - Bij bedrijfscontinuïteit wordt er gekeken naar impactvolle situaties, zoals het verliezen van informatie en back-ups, tot de uitval van eventuele cloud-diensten of leveranciers die failliet gaan.

- Uitwisselen- en bewaren van informatie - Ook wordt er geanalyseerd op welke manier gevoelige informatie wordt verstuurd, het SSL beheer en de encryptie in email.

- Menselijk handelen - Tot slot wordt de humane factor ten aanzien van informatiebeveiliging ook behandeld bij de RAVIB methode. Hier wordt er gekeken naar speciale bevoegdheden, identiteitsmisbruik, het uitdelen en innemen van de juiste rechten tot het volgen van het beleid.

Door middel van de RAVIB-methode krijgt u gestructureerd inzicht in alle aspecten van informatieverkeer binnen uw organisatie.

Gebruiken bij de volgende scope:- Interne organisatie

- Externe organisatie

- (Online) Informatieveiligheid

NEN 7510:2017 (Gezondheidszorg)

De NEN 7510:2017 is, zoals de titel al verraadt, gemaakt voor de informatieveiligheid binnen zorginstellingen waar met patiëntgegevens gewerkt wordt. Zorginstellingen zijn dan ook verplicht te voldoen aan de NEN 7510, hoewel ze geen certificaat hoeven te behalen. De NEN is gemaakt op basis van de norm ISO 27001.

Bij het analyseren en identificeren van de risico’s binnen de zorg, is het met name belangrijk om situaties in kaart te brengen rondom intern misbruik, het verwerken van de persoonsgegevens en voorkomen van externe aanvallen. Bij Axxemble hebben we criteria opgesteld aan de hand van bijlage A van de NEN 7510-2. Hiermee worden de volgende aspecten zorgvuldig geïnspecteerd.

- Intern misbruik - In de zorg wordt de interne organisatie veelzijdig onderzocht. Hier wordt met name gekeken naar de software en systemen, de bevoegdheden, wat er gebeurt met de informatie, hoe ze worden onderhouden en meer.

- Interne verwerking - Interne verwerking in de zorg wordt geanalyseerd op een eventueel personeelstekort. Hiermee wordt gekeken naar de mogelijkheid dat de sleutelpersoon afwezig is en hoe die wordt vervangen. Maar ook tot in welke mate de organisatie kwetsbaar is voor scenario's waarin een personeelstekort dreigt.

- Externe aanval - Met externe aanvallen wordt er in de zorg gekeken naar eventuele mogelijkheden van diefstal van buitenstaanders, hoe de communicatie kan worden onderschept of geïnfiltreerd tot ernstige scenario's, zoals terrorisme.

Gebruiken bij de volgende scope:

- Persoons- / zorg-gegevens

- Informatieverwerking

- Externe dreigingen en risico’s

Lees ook: Het opstellen van een calamiteitenplan

Privacy Impact Assessment (PIA) model

Het Privacy Impact Assessment model, ook wel bekend als PIA, is een model van CNIL en is ontwikkeld om persoonsgegevens te analyseren die te maken hebben met fundamentele rechten en principes. Daarnaast helpt het dreigingsmodel ook bij het ontwikkelen van de juiste aanpak voor technische en organisationele maatregelen voor het beschermen van persoonsgegevens.

Dit dreigingsmodel is dus voornamelijk gefocust op het verwerken van gevoelige informatie die beschermd moet worden volgens wet- en regelgeving zoals de AVG. Hiervoor worden verschillende factoren in acht genomen om te analyseren.

- Ongeautoriseerde toegang - Met ongeautoriseerde toegang wordt er geïnspecteerd of informatie door onoplettendheid openbaar gemaakt wordt, welke informatie op apparaten zichtbaar is en of er potentiële data gelekt kan worden door systemen of software.

- Verantwoordelijkheden - Ook wordt er gekeken of personeel beïnvloed wordt en of er onrechtmatig gebruik gemaakt kan worden van de informatie. Maar ook naar aspecten zoals het onjuist vervoeren van fysieke documenten.

- Betrouwbaarheid van systemen - Eveneens wordt de betrouwbaarheid gemeten van de systemen voor eventuele beschadigingen van broncodes of overbelasting. Maar ook naar aspecten zoals de bevoegdheid om hardware aan te passen.

- Bedrijfscontinuïteit - Bij bedrijfscontinuïteit wordt er onderzocht wat er gebeurt met informatie in geval van nood. Denk hierbij aan een ziekte of ongeval van een personeelslid, maar ook overstromingen, reorganisatie of corruptie van de opslagmodule.

- Uitwisselen en bewaren van informatie - Er wordt ook onderzocht hoe er omgegaan wordt met informatie. Hierbij wordt er gekeken naar eventuele beschadigingen, storingen of veranderingen in het proces, maar ook het gebruik, versturen en verspreiden van documenten.

- Menselijk handelen - Uiteindelijk wordt ook de humane factor met het PIA-model onderzocht. Hier wordt gelet op eventuele mogelijkheden tot diefstal, belemmering of misbruik. Maar ook of gegevens naar behoren worden gewijzigd.

Gebruiken bij de volgende scope:

- ‘High risk processing’ van persoonsgegevens en persoonsrechten

OWASP Top 10: (2021 & Privacy Risks)

OWASP staat voor Open Web Application Security Project. De dreigingsmodellen conform de OWASP methode komen in verschillende varianten. Zo is de eerste versie, OWASP Top 10: 2013, opgesteld door specialisten in het security vakgebied en continu geüpdate. Updates vonden onder meer plaats in 2014 (Privacy Risks), 2017, 2021 en 2022.

De meeste van de OWASP dreigingsmodellen bestuderen en analyseren de organisatie voor externe aanvallen. Hoewel de Privacy Risks en 2021 versie van de OWASP een organisatie ook intern bestudeert. Om meer inzicht in dit dreigingsmodel te creëren, zullen we de verschillende factoren binnen deze verschillende varianten van dreigingsmodellen toelichten.

OWASP Top 10: 2021

Bij de OWASP Top 10: 2021 wordt de focus gelegd op de externe aanvallen. Hier wordt gekeken naar aspecten zoals de configuratie, beschermingsbehoeften, kwetsbaarheid voor injecties of ontwerp- of applicatiefouten. Binnen de OWASP Top 10: 2021 zijn 10 verschillende kaders opgesteld om deze in diepte te onderzoeken naar potentiële dreigingen of risico’s.

Gebruiken bij de volgende scope:

- Interne organisatie tegen externe aanvallen

OWASP Top 10: Privacy Risks

Bij de OWASP Top 10: Privacy Risks wordt de omgang en verwerking van persoonsgegevens onder de loep genomen. Hier wordt specifiek gekeken naar hoe informatie wordt verwijderd en hoe betrokkenen hun rechten geïnformeerd krijgen.

Daarnaast wordt de opslag van de gegevens beoordeeld en hoe informatie met derden wordt gedeeld. Uiteindelijk worden daarbij ook de webapplicaties geanalyseerd, hoe een datalek wordt behandeld en of er niet meer gegevens verzameld worden dan noodzakelijk.

Gebruiken bij de volgende scope:

- Verwerking van persoonsgegevens

OWASP zorgt voor een uitgebreid onderzoek van verschillende aspecten ten aanzien van informatiebeveiliging. Zoals hierboven gezien kan worden, biedt ieder OWASP dreigingsmodel een andere invalshoek voor de inspectie. Welke past bij uw organisatie is afhankelijk van de scope en sector waarin u werkzaam bent.

Eenvoudiger en sneller te werk gaan

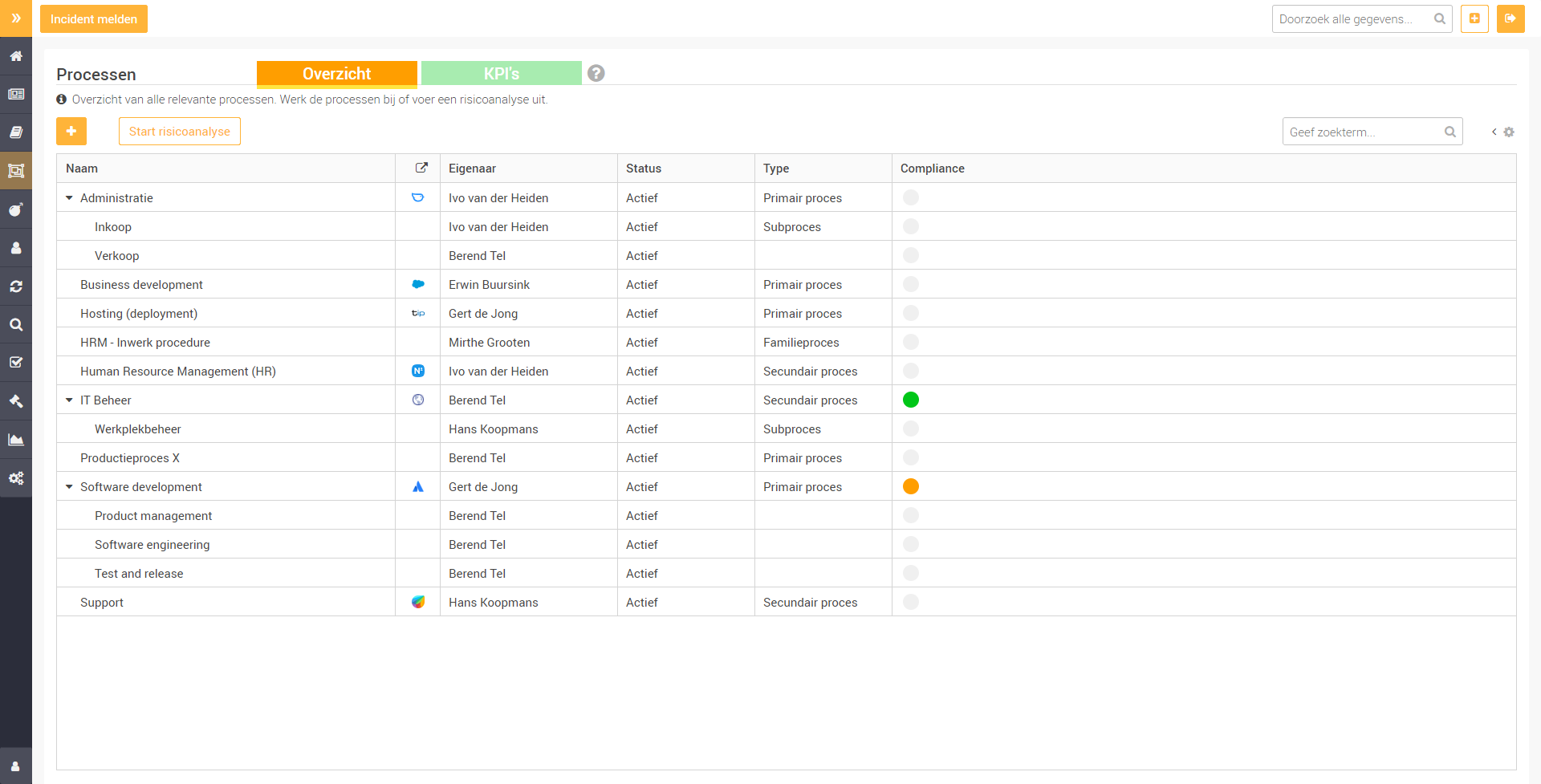

Naast dat je met het gebruiken van dreigingsmodellen veel tijd bespaart, maakt u het zich nóg gemakkelijker met behulp van een ISMS, zoals Base27. Deze tool ondersteunt door de uitkomsten van de risicoanalyse automatisch te verdelen en verwerken. Zo werkt Base27 in compliance met alle modellen die hier genoemd zijn, waaronder RAVIB, OWASP, MAPGOOD, en meer.

Met Base27 biedt Axxemble een oplossing om informatiebeveiliging snel en effectief te realiseren. Door gebruik te maken van best practices op het gebied van informatiebeveiliging, heeft u alle middelen tot uw beschikking om medewerkers te informeren, processen veilig te maken, risicoanalyses snel en gemakkelijk uit te voeren en de beveiliging continu te bewaken en te verbeteren.

English

English

Nederlands

Nederlands