Volledige controle over uw

informatiebeveiliging

Met Base27 heeft u alle middelen tot uw beschikking om risicoanalyses snel en gemakkelijk uit te voeren, processen veiliger te maken, medewerkers te informeren en de beveiliging continu te bewaken en te verbeteren.

Interne en externe audits

Accurate inzichten in uw informatie-beveiliging op basis van interne en externe audits. Met geautomatiseerde auditrapportages blijft u vanzelf op de hoogte van eventuele afwijkingen.

Risicobeheersing

Hou controle over mogelijke risico’s met gedetaileerde analyses met betrekking tot processen, informatiesystemen en/of leveranciers. Alles duidelijk in kaart gebracht door dreigingsmodellen als o.a. OWASP Top 10 of MAPGOOD.

.png?width=347&height=257&name=Group%2037%20(1).png)

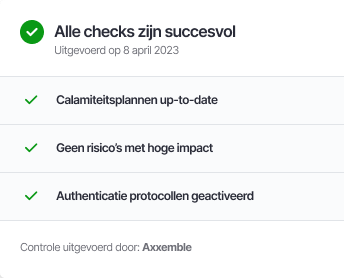

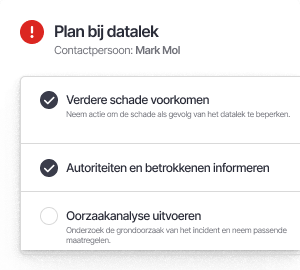

Calamiteitsplannen

Voorbereid op calamiteiten door gestructureerde plannen en toewijzingen van verantwoordelijkheden. Onze regelmatige controles zorgen ervoor dat u altijd voorbereid bent op calamiteiten.

Professioneel, overzichtelijk, praktisch

De eerste leverancier ooit die altijd klaar staat en snapt wat we bedoelen

Eenvoudig laagdrempelig systeem voor het beheren van een ISMS

Base27 maakt compliance overzichtelijk en simpel te handhaven

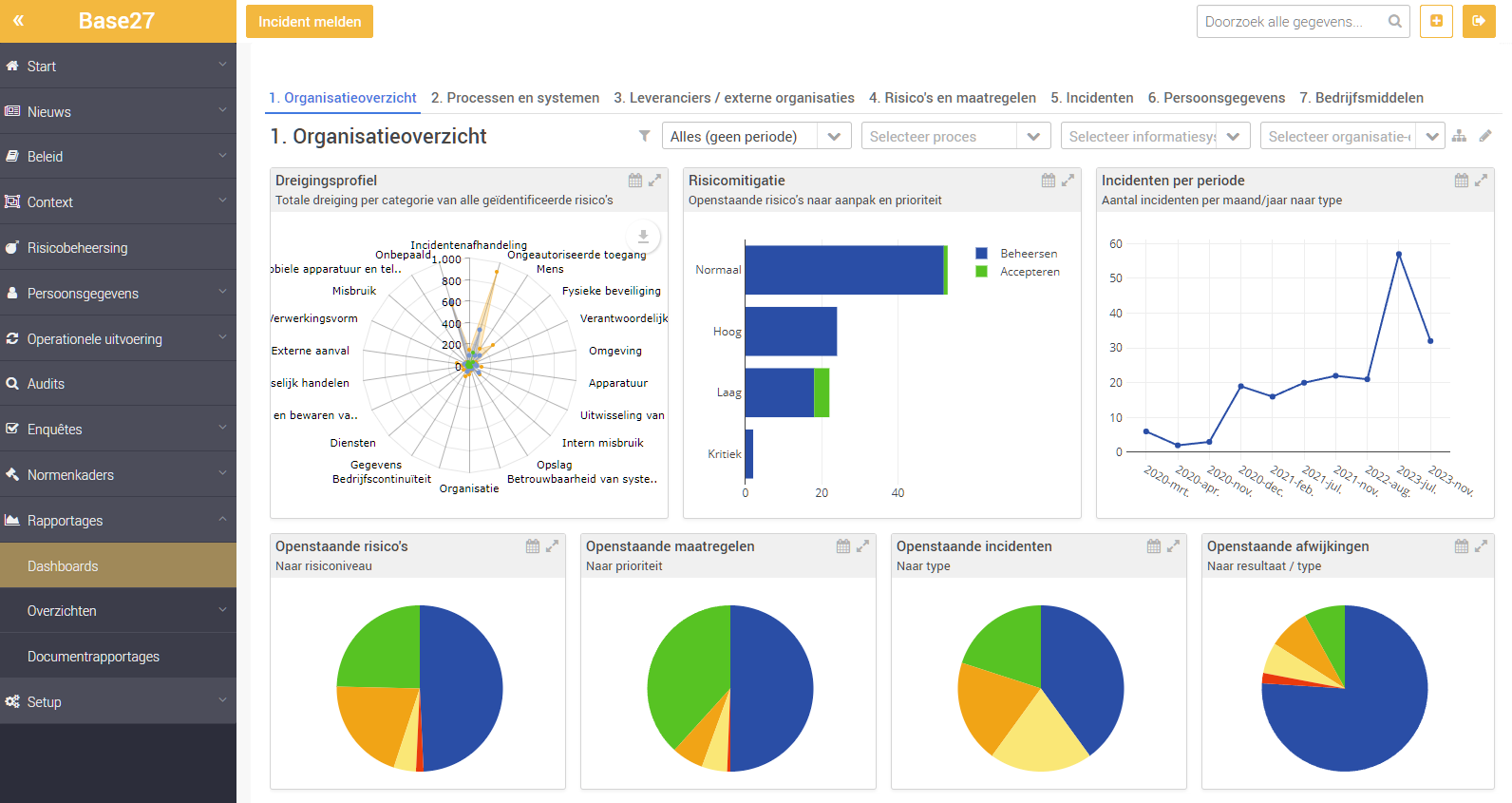

Dashboards &

Rapportages

- Uitgebreide rapportages waardoor u ten alle tijden inzicht heeft in de status van uw informatiebeveiliging;

- Dashboards om snel en makkelijk inzicht te krijgen met betrekking tot:

- Inzicht per afdeling of over het geheel;

- Filters en sortering;

- Exports naar Microsoft Excel of Word;

- Analyse in draaitabellen.

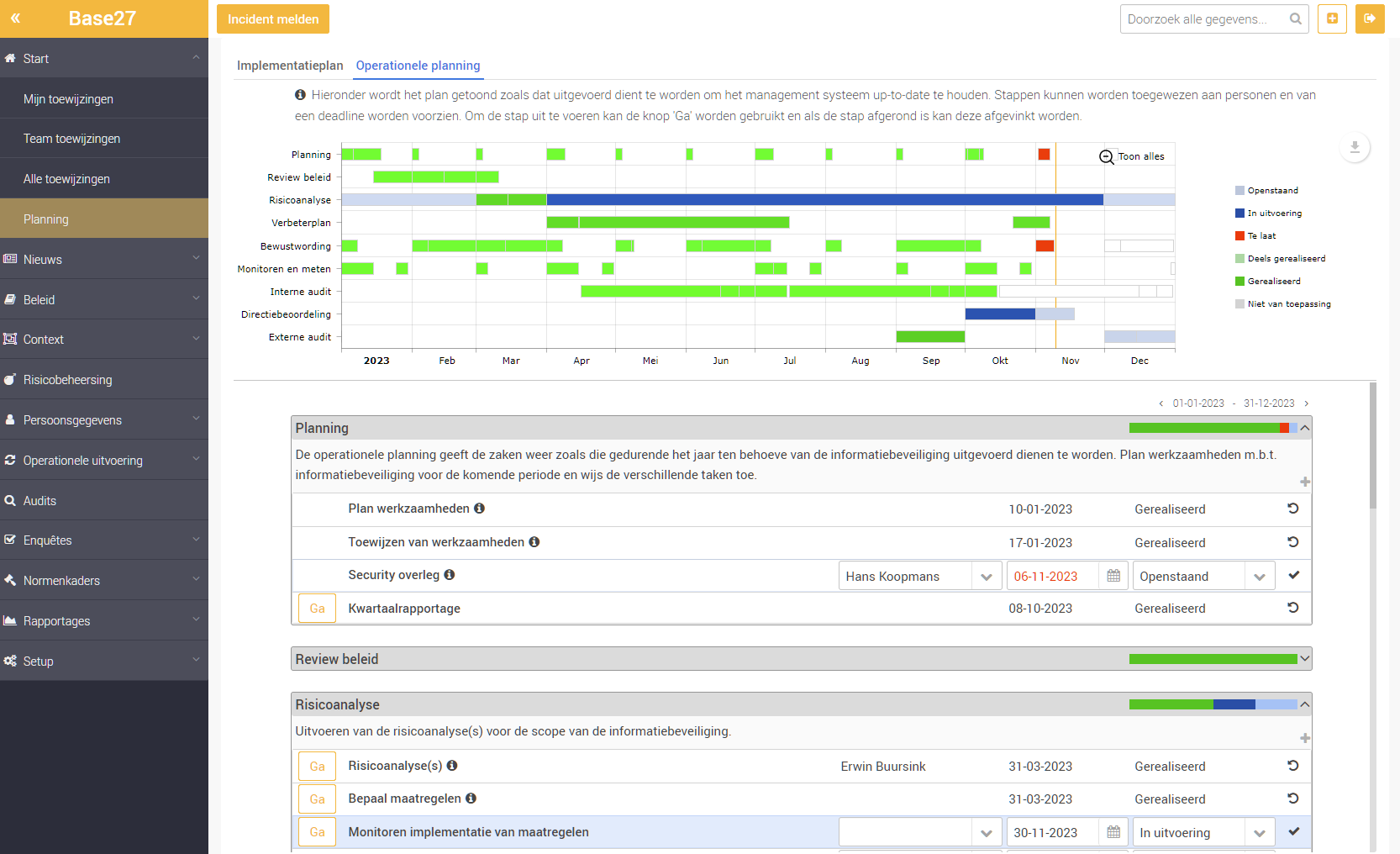

Planning

- In één oogopslag inzicht welke taken voor het onderhouden van de informatiebeveiliging door het jaar heen uitgevoerd dienen te worden en wat de status is;

- Eenvoudig taken toewijzen en de voortgang bewaken;

- Het plan is flexibel uit te breiden en kan jaarlijks herhaald worden.

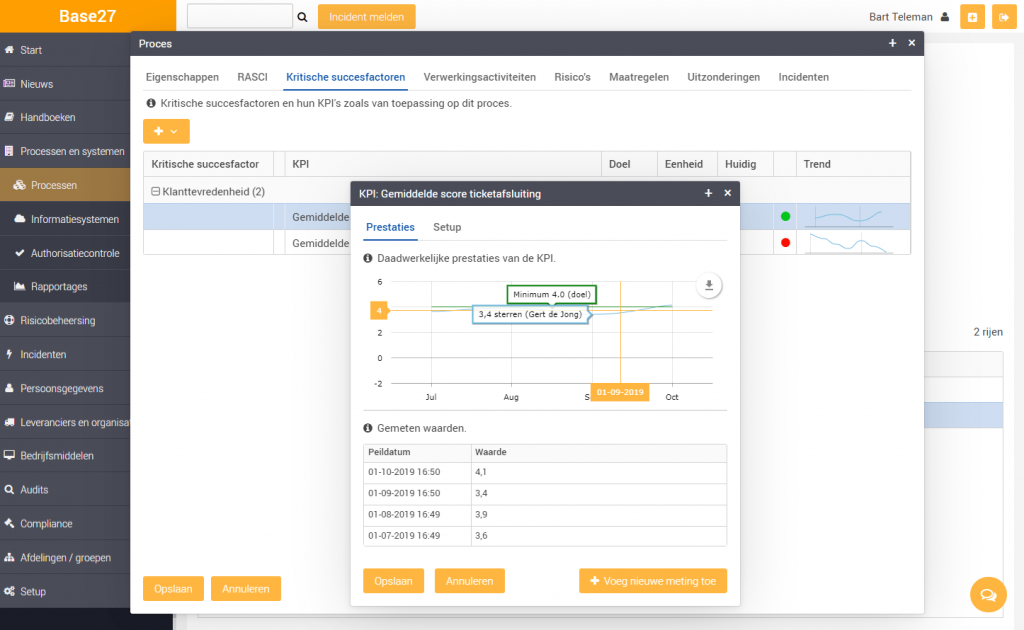

Processen & KPI’s

- Processen en gerelateerde informatiesystemen vastleggen;

- Doelstellingen en KPI’s (Key Performance Indicators) vastleggen en hierop sturen;

- Compliance ten aanzien van de norm wordt automatisch inzichtelijk gemaakt.

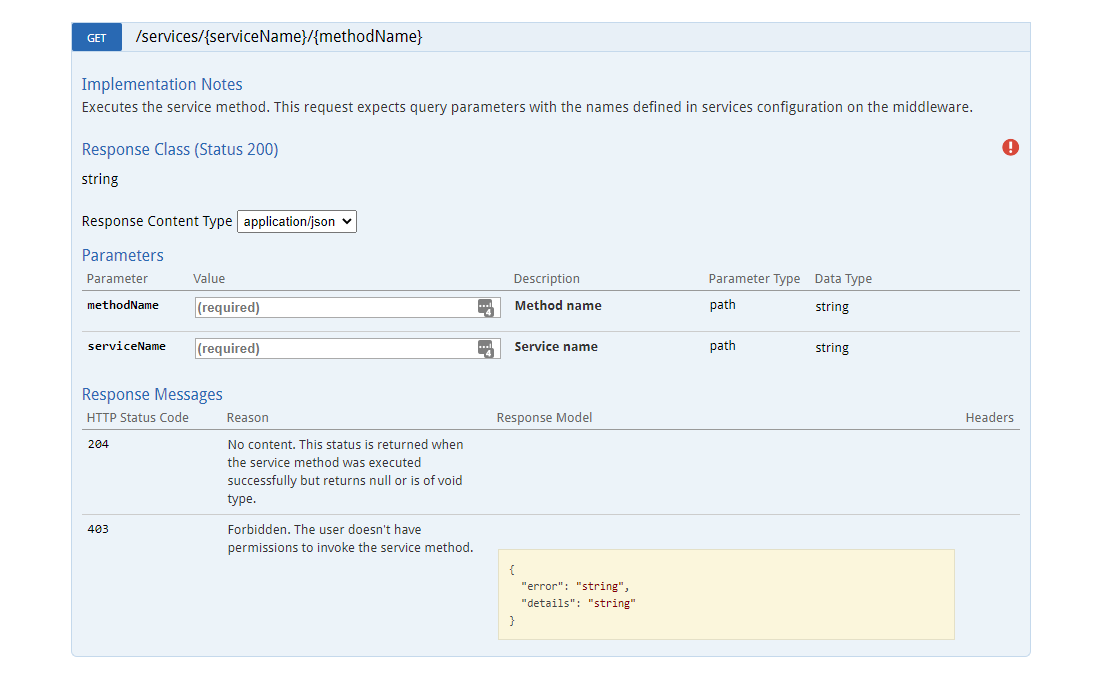

Single Sign-on

- Base27 is uitstekend te integreren binnen uw organisatie, bijvoorbeeld door het gebruik van Single Sign-on om uw medewerkers in te laten loggen op de applicatie met behulp van het organisatieaccount;

- REST API om gegevens uit andere bronnen te koppelen. Via deze mogelijkheid kunnen bijvoorbeeld incidenten uit uw ITSM gesynchroniseerd worden.

Certificeringen

Wees zeker van uw compliance ten aanzien van verschillende certificeringen. Met Base27 kunt u aan meerdere normenkaders gecombineerd invulling geven.

.png?width=75&height=75&name=Group%20(2).png)

English

English

Nederlands

Nederlands