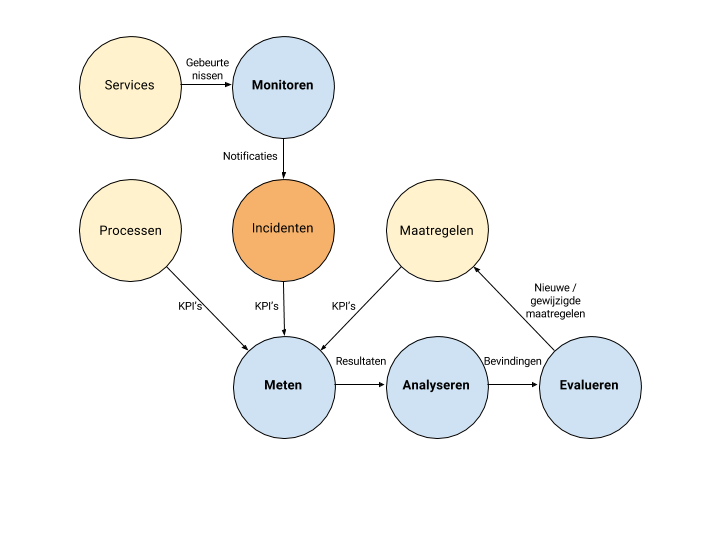

Vaak wordt er door bedrijven gedacht dat informatiebeveiliging een eenmalige taak is. Diverse maatregelen worden genomen en daarna verdwijnt informatiebeveiliging weer op de achtergrond. Informatiebeveiliging echter is een continu proces. Er zal onder andere regelmatig gemonitord en gemeten moeten worden om de effectiviteit van de informatiebeveiliging te borgen en tijdig in te kunnen spelen op potentiële nieuwe dreigingen en risico’s.

Monitoren en meten is eigenlijk het operationeel bewaken van de status van informatiebeveiliging. Wat u zult monitoren en meten is af te leiden uit de doelstellingen die u nastreeft ten aanzien van informatiebeveiliging. De doelstellingen kunnen per organisatie verschillend zijn.

In dit blogartikel leest u meer over het bepalen van doelstellingen en het monitoren en meten hiervan:

Vergroot direct uw kennis én bewustwording rondom informatiebeveiliging.

Doelstellingen

Doelstellingen kunnen uitgedrukt worden als ‘kritische succesfactoren’, zoals bijvoorbeeld ‘klanttevredenheid’. Hieraan kunnen vervolgens key performance indicators (KPI’s), of prestatie-indicatoren, gekoppeld worden om de kritische succesfactoren meetbaar te maken. Dit ‘meetbare’ karakter maakt monitoring en meting mogelijk.

Voorbeeld:

- Een beschikbaarheid van 99,9%;

- Een foutenpercentage van < 1%.

Key performance indicators

KPI’s moeten SMART zijn. Dat wil zeggen:

- Specifiek: eenduidig omschreven/vastgesteld;

- Meetbaar: uitgedrukt in meetbare (observeerbare) voorwaarden, vorm of eenheden (de KPI ‘eenheid’ dus);

- Acceptabel: acceptabel voor de organisatie;

- Realistisch: haalbaar (voor de organisatie);

- Tijdsgebonden: dient binnen een periode (of deadline) te worden bereikt.

Het is geen probleem wanneer een KPI een ja of nee resultaat heeft. Dit is immers ook een ‘meetbaar’ resultaat. De eerder genoemde KPI in het voorbeeld (een beschikbaarheid van 99,9%) zou SMART beter omschreven kunnen worden als: ‘systeem X dient voor alle gebruikers 99,9% van het jaar beschikbaar te zijn’. Of wellicht nog beter: ‘systeem X mag op jaarbasis maximaal 8,75 uur ongeplande uitval voor gebruikers hebben’. U zegt hiermee hetzelfde maar de resultaten zijn beter meetbaar geworden.

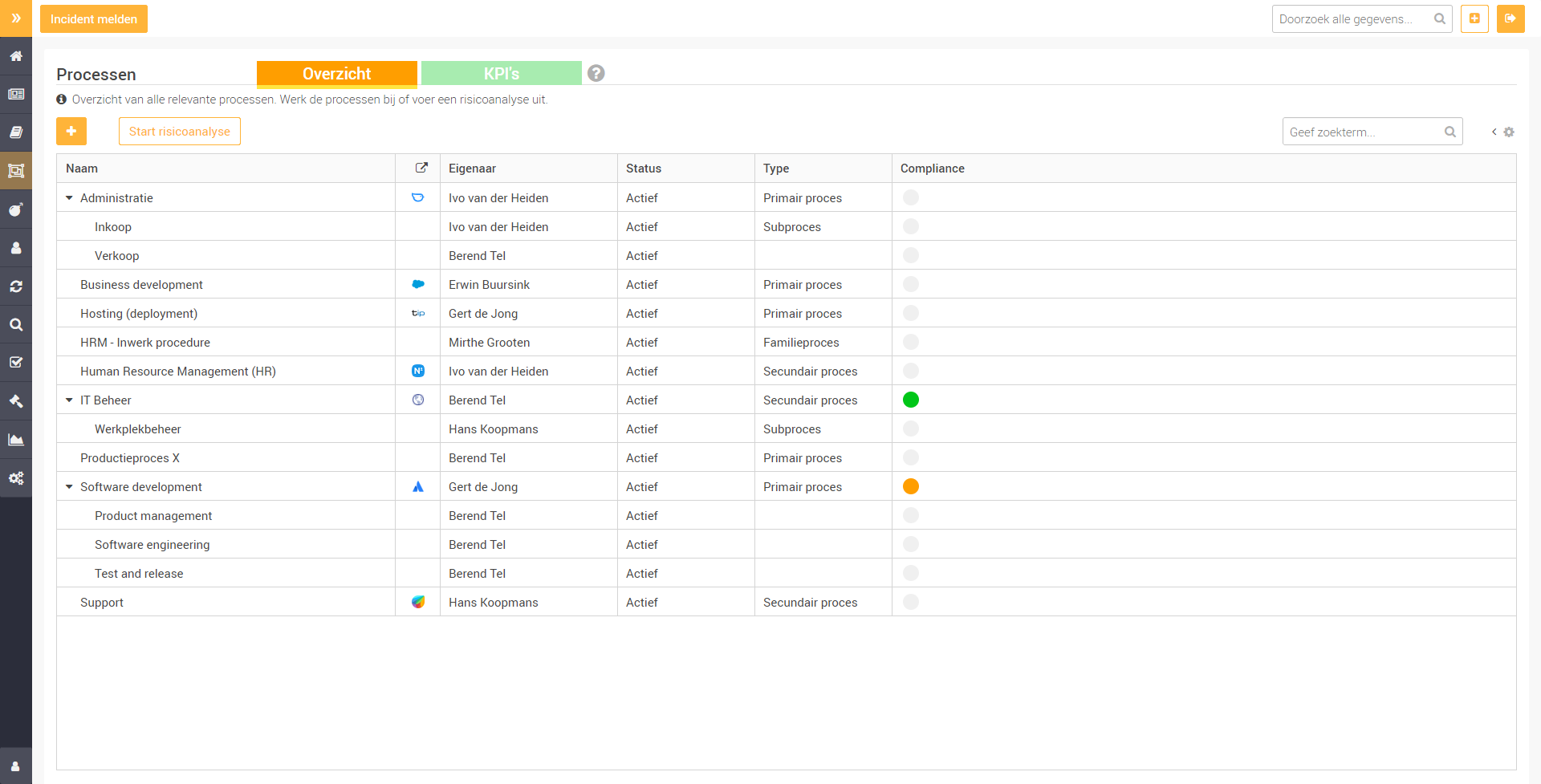

De doelstellingen (en KPI’s) kunnen betrekking hebben op processen, systemen en specifieke beheersmaatregelen. Dat is dus ook waar monitoren en meten betrekking op heeft.

Bepaal voor de doelstellingen/KPI’s een ‘eigenaar’ (verantwoordelijke) en daarmee ook voor het uitvoeren van de monitoring/metingen. Dit kan - bijvoorbeeld voor verschillende processen - bij verschillende personen liggen. Zorg wel dat de resultaten bij één persoon of (beveiligings-)team gerapporteerd worden om de ‘overall status’ te kunnen beoordelen.

Monitoren

Monitoren gebeurt continu en is veelal geautomatiseerd. Wanneer er belangwekkende ‘events’ gebeuren dan moet er een notificatie zijn om hierop te kunnen reageren. Bij afwijkingen (events) moet er actie worden ondernomen om escalatie/incidenten te voorkomen.

Het is aan te raden om te monitoren door continue bewaking van onder andere:

- Uptime;

- Logging;

- Spam/antivirus meldingen;

- Netwerkverkeer;

- Enzovoorts.

Een meer uitgebreide aanpak kan door toepassing van:

- Vulnerability scanning. Het scannen van de informatiebeveiliging om zwakke plekken te ontdekken;

- SIEM: System Information & Event Management. Het verzamelen van gegevens van meerdere systemen om deze te analyseren op abnormaal gedrag of potentiële cyberaanvallen;

- SOC: Security Operations Center. Een centrale plek van waaruit toezicht wordt gehouden op de informatiebeveiliging;

- Threat Intelligence. Informatie die een organisatie kan gebruiken om inzicht te krijgen in de bedreigingen die op dat moment heersen. Deze informatie kan worden gebruikt om cyberdreigingen te voorkomen en te identificeren.

Meten

Meten betreft het vaststellen van de key performance indicatoren zoals:

- Beschikbaarheid (zie het eerder genoemde voorbeeld);

- Aantallen incidenten;

- Fouten in rapportages;

- Gemiddelde oplostijd van incidenten;

- Et cetera.

Het meten gebruikt vaak input vanuit het monitoren; bijvoorbeeld het aantal ‘events’ (of meldingen) met betrekking tot spam/antivirus. Meten gebeurt op regelmatige geplande basis, bijvoorbeeld door het maandelijks te laten terugkeren op de agenda. Tijdens een zogenaamd ‘beveiligingsoverleg’ kunnen de uitkomsten van monitoren en metingen besproken worden. En dus of de doelstellingen gehaald worden. Door de status te analyseren en evalueren kunnen plannen worden gemaakt voor verdere verbetering of extra maatregelen/acties om de doelstellingen (alsnog) te realiseren.

Vergroot direct uw kennis én bewustwording rondom informatiebeveiliging. Download gratis "De Complete Gids voor Basiskennis Informatiebeveiliging"

Hulp nodig?

Heeft u nog vragen over het monitoren en meten van informatiebeveiliging? Of wilt u een beleid voor uw organisatie vaststellen of de bewustwording over informatiebeveiliging onder werknemers vergroten? Neem vrijblijvend contact met ons op. Wij staan graag voor u klaar.

English

English

Nederlands

Nederlands