In de digitale wereld van vandaag is informatiebeveiliging niet langer een optie, maar een noodzaak. Met de toenemende dreiging van cyberaanvallen en datalekken is het essentieel...

Blog

In de moderne zakelijke wereld is het onmogelijk om volledig voorbereid te zijn op alles wat er kan...

In een tijdperk waarin privacy hoog in het vaandel staat, is het van cruciaal belang dat...

In een tijdperk waarin data een cruciale rol speelt in bedrijfsactiviteiten, is het waarborgen van...

De ISO 27001 certificering gaat hand-in-hand met het gebruik van een ISMS, ofwel Information Security Management...

Autorisatiebeheer op orde houden is een lastige klus. Het is belangrijk dat de juiste personen de juiste...

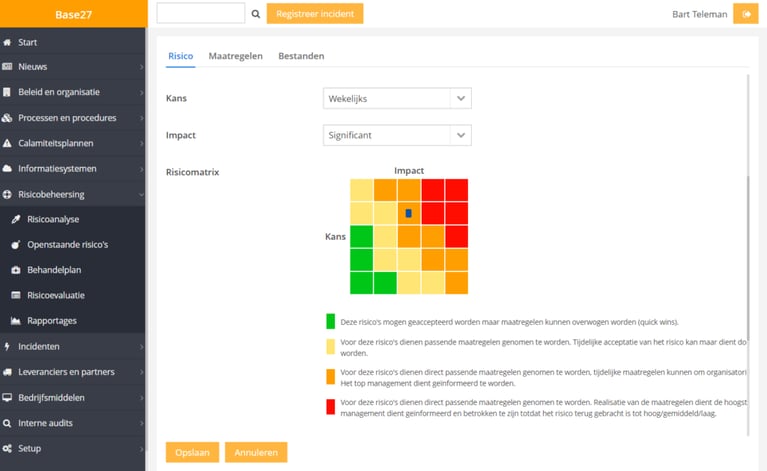

Wanneer een organisatie werkt met informatie zullen er altijd risico’s op de loer liggen. Dit is bij elke organisatie...

In de digitale wereld van vandaag is informatiebeveiliging niet langer een optie, maar een...

In de moderne zakelijke wereld is het onmogelijk om volledig voorbereid te zijn op alles wat er kan...

In een tijdperk waarin privacy hoog in het vaandel staat, is het van cruciaal belang dat...

In een tijdperk waarin data een cruciale rol speelt in bedrijfsactiviteiten, is het waarborgen van...

Als organisatie wil je voorkomen dat je bedrijf kwetsbaar is voor cybercriminaliteit. Het in kaart...

Om ervoor te zorgen dat aan alle factoren wordt gedacht tijdens een risicoanalyse, zijn er...

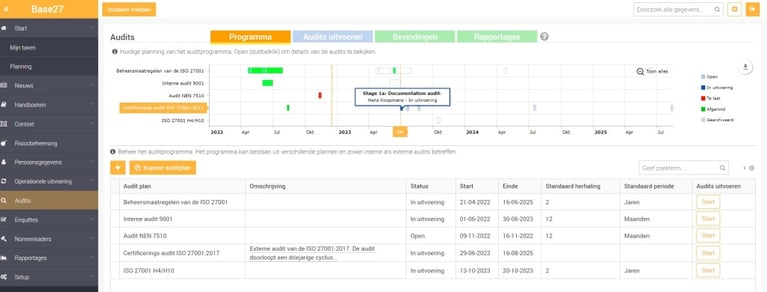

Een periodieke interne audit aan de hand van een ISO norm zoals bijvoorbeeld de ISO 9001 of ISO...

Welke dreigingen spelen er bij informatiebeveiliging? Het is een vraag die vaak gesteld wordt door...

Het identificeren en beheersen van risico’s en dreigingen blijft een uitdaging voor veel...

Deel 2 van 3 in een serie over informatiebeveiliging en privacybescherming binnen het hoger...

Deel 1 van 3 in een serie over informatiebeveiliging en privacybescherming binnen het hoger...

| Als je als organisatie al gecertificeerd bent volgens de ISO 27001 dan zal, gegeven een... |

Het aantonen van een (ISO) norm zorgt voor meer vertrouwen bij uw bestaande en potentiële klanten....

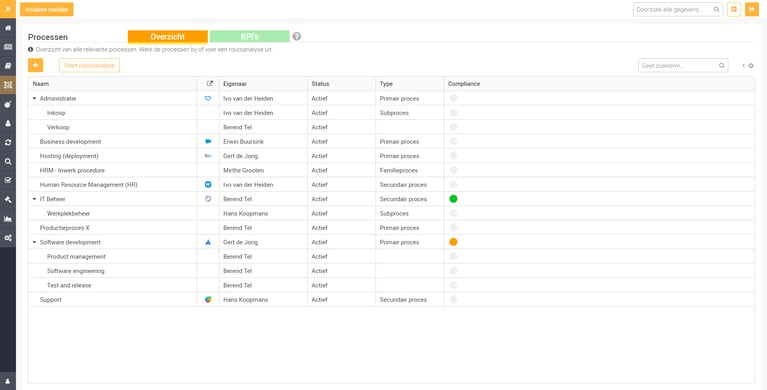

Waarschijnlijk herkent u het wel: u bent veel tijd kwijt met het onderhouden van alle documentatie...

De ISO 27001 certificering gaat hand-in-hand met het gebruik van een ISMS, ofwel Information...

Goede informatiebeveiliging is van groot belang voor iedere organisatie. Niets is zo vervelend dan...

Inmiddels is de AVG al enige tijd ingevoerd en hebben veel bedrijven de nodige aanpassingen gedaan,...

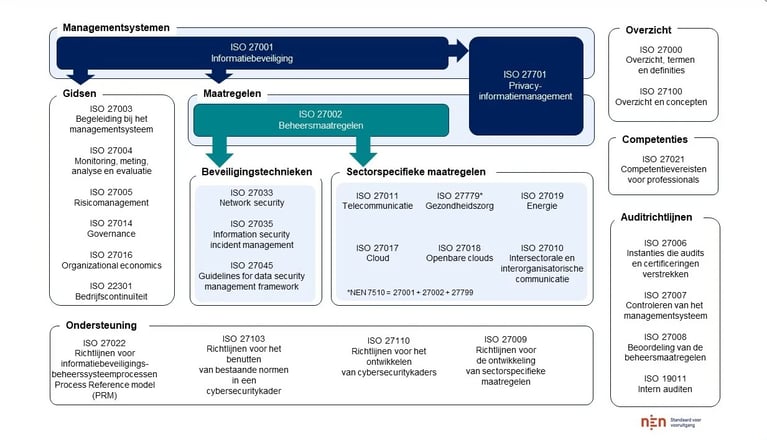

ISO 27001 certificering. Steeds vaker wordt deze term gebruikt, maar wat is ISO 27001 eigenlijk? En...

De omgang met persoonsgegevens brengt een grote verantwoordelijkheid voor organisaties met zich...

Datalekken komen regelmatig voor in het nieuws. Gegevens van klanten, personeel of leveranciers...

Met behulp van een ISO 27001 audit wordt bepaald of uw organisatie in aanmerking komt voor het ISO...

Steeds vaker komt er in het nieuws voorbij dat er een groot aantal vertrouwelijke klantgegevens bij...

Ook als ZZP’er verzamelt u de nodige data. Denk bijvoorbeeld aan de gegevens van uw klanten en/of...

Dat het belangrijk is om de informatiebeveiliging binnen uw bedrijf op orde te hebben, dat weet u...

Bewustzijn van de risico’s rondom informatiebeveiliging is voor organisaties van essentieel belang....

De informatiebeveiliging van uw organisatie is zo sterk als de zwakste schakel. U kunt alles nog zo...

Het beveiligen van informatie is een veelomvattend proces. Het is een onderwerp dat continu op de...

Het kan zijn dat uw organisatie moet voldoen aan een combinatie van diverse normen en wetgeving...

Vrijwel iedere organisatie bewaart data. Zonder data zou het uitvoeren van een groot deel van de...

Vaak wordt er door bedrijven gedacht dat informatiebeveiliging een eenmalige taak is. Diverse...

Informatiebeveiliging is bij veel organisaties niet iets wat met regelmaat terugkeert op de agenda....

Wanneer een organisatie werkt met informatie zullen er altijd risico’s op de loer liggen. Dit is...

De code voor informatiebeveiliging heeft van oorsprong het doel om digitale informatie te...

De NEN 7510 is een norm voor informatiebeveiliging speciaal voor de Nederlandse zorgsector. Het is...

Vrijwel ieder bedrijf maakt gebruik van een netwerk. Dit is in veel situaties minimaal een...

Daar waar mogelijk zo veel mogelijk thuiswerken. Dat is een maatregel genomen door het kabinet om...

Iedereen is zich steeds meer bewust van privacy, uw klanten en hopelijk ook uw medewerkers....

Hoe staat het met de informatiebeveiliging van uw organisatie? Hebt u alle risico’s in kaart...

Regelmatig wordt er in het nieuws gesproken over een datalek. De gegevens van duizenden mensen...

In de afgelopen maanden heeft Axxemble de ISO 27001 certificering succesvol doorlopen met behulp...

Goede informatiebeveiliging is van essentieel belang om datalekken te voorkomen. Daarom stellen...

Aan het verwerken van persoonsgegevens zijn veel risico’s gebonden. Een datalek ligt altijd op de...

Bij het verkopen en leveren van producten of diensten worden veel persoonsgegevens verzameld....

Niets is zo vervelend als een hack van uw zakelijke apparatuur zoals uw computer, laptop of...

Informatiebeveiliging is een breed begrip. Veel zaken binnen uw organisatie vallen hieronder. Als u...

Veel leveranciers in het MKB worden tegenwoordig geconfronteerd met het verzoek van klanten omtrent...

De druk vanuit de overheid om beveiliging van informatie op orde te hebben neemt toe. Na de Wet op...

Is een adequate informatiebeveiliging van groot belang voor uw organisatie dan kunt u overwegen een...

Via het zakelijke e-mailadres wordt vaak vertrouwelijke informatie verstuurd. In sommige gevallen...

Veel bedrijven verzamelen persoonsgegevens. Soms hebben ze deze gegevens nodig om bijvoorbeeld een...

Een simpele beveiliging op basis van een wachtwoord voor uw software, e-mail of bestanden wordt...

Informatiebeveiliging en omgaan met privacy gevoelige informatie is dagelijks een onderwerp van...

Klanten en organisaties vragen om steeds meer zekerheid over hun informatie. Het is dan ook zaak om...

Niet iedereen in de organisatie heeft dezelfde bevoegdheden. Zo wilt u voorkomen dat bezoekers...

Beveiligingsincidenten zijn er in veel soorten en maten. Bij een goede implementatie van ISO 27001,...

De implementatie van de ISO 27001 gaat niet zonder slag of stoot. Voor veel organisaties is het...

Informatiebeveiliging is in toenemende mate een aspect dat voor vrijwel alle organisaties van...

Privacy is de laatste jaren uitgegroeid tot een zeer gevoelig onderwerp. Veel organisaties vragen...

In ons vorige blog hebt u kunnen lezen over de eerste vijf dreigingen met betrekking tot...

Informatiebeveiligingsbeleid is echt geen overbodige luxe voor organisaties. De doelstellingen en...

Bij autorisatiebeheer draait het om het toewijzen van de juiste (toegangs-)rechten aan de juiste...

Bedrijven en organisaties gebruiken een steeds groter aantal applicaties voor hun werkzaamheden....

Steeds vaker nemen medewerkers hun eigen apparaten mee naar het werk. Hoe gaat u als werkgever...

Autorisatiebeheer op orde houden is een lastige klus. Het is belangrijk dat de juiste personen de...

Voor elke organisatie is het van groot belang om bedrijfsgevoelige informatie goed te beveiligen....

Gaat u binnenkort op vakantie naar het buitenland? Dan zult u ongetwijfeld ook gebruik maken van...

Uw informatiebeveiliging onder controle houden is geen eenvoudige opgave. Om de beveiliging te...

Op 20 juni 2019 sta ik, Berend van Axxemble op de Cyber Security & Cloud Expo, in de RAI Amsterdam....

Wij helpen bedrijven met hun digitale veiligheid

English

English

Nederlands

Nederlands